警察庁は今月23日、2016年のサイバー空間情勢等に関する動向を記した統計を発表いたしました。

警察庁の発表によると、昨年の標的型攻撃は前年比、218件増加の4,046件で3年連続の増加。

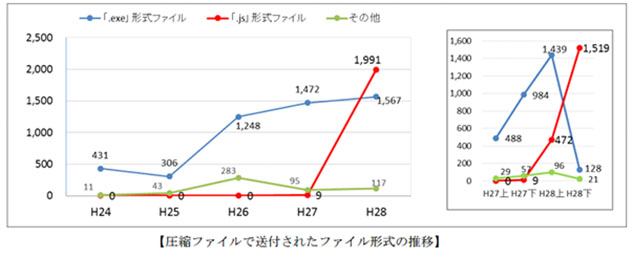

特長としては、圧縮ファイルで送付された「.js」による攻撃で、昨年上半期に流行した攻撃手法が下半期にも引き続き行われていたとのこと。そのうち、年間1,991ファイル(全体の54%)を占めるほどである。

警察庁がインターネットとの接続点に設置したセンサーに対するアクセス件数は、1日 1IP アドレス当たり1,692.0件。これは、前年比962.7件数の増加。

探索行為の増加の背景には、ネットワークカメラやデジタルビデオレコーダ、ルータといったLinux系OSが組み込まれたIot機器を標的にするマルウェア「Mirai」による探索行為が挙げられます。

平成28年における標的型攻撃の手法

平成28年における標的型攻撃の手法は、一昨年と同様に「ばらまき型」による攻撃手法が90%を占めました。

標的型攻撃における「ばらまき型」の攻撃とは、対象を個人レベルまでに絞らない特定条件に該当する広範なターゲットに対して、同じ内容のメールを送付する手法のことです。

標的型メールに用いられたファイルの内訳を見ると、圧縮ファイルの使用が89%にも上り、平成27年の40%から比較すると大幅に増加しました。

圧縮ファイルで送付されたファイル形式は、「.js」形式ファイル(JavaScriptファイル)の使用が54%と全体の半数を占め、年間の合計で1,991ファイルにも上りました。

一方、平成27年まで半数を占めていた「exe」ファイルを用いての攻撃は大幅に減少したとのこと。

<図1>圧縮ファイルに添付されたファイル形式推移(警察庁掲載資料より引用)

Iot機器を標的とするマルウェアの動向

警察庁が設置したセンサーへのアクセス件数の増加の要因にIot機器を標的とするマルウェア「Mirai」の登場もありますが、警察庁が3月22日に行った別の発表では、「MIrai」とは異なる不正プログラムによる、TCP 5358番ポートに対するアクセスが1月下旬より増加していると注意喚起を行っております。

この発信元のうち52%がTCP 23番ポート(telnet)へのアクセスも行っており、発信元のIPアドレスは、中国、ブラジル、ベトナム、台湾などが多く、発信元のIPアドレスに接続したところ、ネットワークカメラ等のIoT機器のログイン画面の表示が行われたとのこと。

なお、「Mirai」の特徴である「宛先IPアドレスとTCPシーケンス番号の一致」がなく、「Mirai」とは異なる不正プログラムに感染したIoT機器からのアクセスと考えられており、引き続き、警戒が必要です。