先週末から世界規模で展開されている大規模なサイバー攻撃により、世界各地の政府機関や銀行、企業などで「WannaCrypt」による感染被害が相次いでいます。

英国では国民保健サービス(NHS)のシステムが停止したため、多くの医療施設が患者の手術や治療に影響を受けるなどの事態が発生しています。

今回の攻撃では、Windowsの脆弱性(CVE-2017-0145)を悪用したランサムウェア「WannaCrypt」が使用されており、日本、米国、イギリス、フランス、スペイン、ロシア、台湾など150か国の国々で世界規模での被害が確認されています。

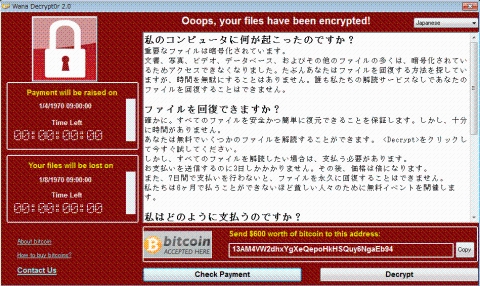

「WannaCrypt」に感染すると、データを暗号化した上で身代金300ドルをビットコインでの支払いを要求されます。

「WannaCrypt」の感染画面に記載されている内容では、支払いに応じない場合は、3日後には要求金額が2倍に、7日過ぎても支払いがなければ暗号化されたファイルが削除されると記載されている。

5月12日、今回のランサムウェア感染拡大を重く見たマイクロソフトは、サポートが既に終了している「Windows XP、Windows 8、Windows Server 2003」向けの修正プログラム公開を例外的に行いました。

ランサムウェア「WannaCrypt」とは

「WannaCrypt」はトロイの木馬型ランサムウェアで「WannaCry、WannaCryptor、Wcry」という他の名称でも呼ばれています。

感染経路は、メールの添付ファイルやリンク先として記載されているURLにアクセスする事で感染するとされています。

暗号化されるファイルの拡張子は、「.jpeg」「.ppt」「.txt」「.doc」「.zip」など150以上のファイルと多岐に渡り、ファイルの暗号化後、ファイル名の末尾に「.WCRY」という拡張子を追加します。

また、WindowsのServer Message Block(SMB)の脆弱性(MS17-010)を利用しており、一度PCに感染すると企業ネットワーク内で自身を拡散するワーム型機能を備えている事も確認されています。

<図1>「WannaCrypt」の日本語表記での感染画面(IPA掲載資料より引用)

日本での感染被害も確認

世界的な被害が相次ぐ中、日本では月曜日が業務開始という企業が多くあることから、15日以降の日本国内でのランサムウェア感染拡大が懸念されておりました。

警察庁が14日までに把握した国内の被害件数は2件でしたが、その他にも日本国内で感染被害が確認されています。

日立製作所では一部のメール送受信に影響が発生。また、添付ファイルが開けないなど社内システムに障害が発生したと発表しています。

ランサムウェアのセキュリティ対策

世界的な規模で感染被害が相次いでいることから、今後日本国内でも感染拡大が考えられます。

セキュリティ対策を強化することで被害の防止を図りましょう。

1.セキュリティ対策ソフトのウイルス定義データを最新にしておくこと

2.最新のOSにアップグレードを行うこと

※ウイルスはOSの脆弱性を突いてパソコンに感染します。

新しいOSに更新する事で脆弱性を解消する必要があります。

3.ソフトウェアを最新の状態にしておくこと

4.万が一の時に備えてデータのバックアップをとっておくこと

5.安易に添付ファイルやメールのリンク先を開かないこと

6.UTMによりセキュリティ対策を強固にしておくこと

古いバージョンのOSをご利用されている方は下記リンクをご覧ください。

マイクロソフト株式会社 Microsoft Update カタログ