複数でWebサイト改ざん被害。身に覚えのない「index_old.php」に注意

11月14日、警察庁は、攻撃者によってウェブサーバー上へ「index_old.php」と題した不正なファイルが設置される被害が複数確認されていることから、不正なファイルの設置によるWebサイト改ざん被害への注意喚起を行いました。

この不正なファイルは、indexファイルに偽装した「index_old.php」との名称が付けられており、改ざんにより、トップページに埋め込まれた「JavaScript」で読み込まれる仕組みとなっています。

攻撃者は、サイト閲覧者のIPアドレスの取得、ウェブサイトのアクセス状況や水飲み場型攻撃など踏み台として利用が可能か下調べをしている可能性もあると見られています。

水飲み場型攻撃とは

攻撃者が「index_old.php」ファイルの設置による攻撃を行っている可能性としてあげられたのが水飲み場型攻撃です。

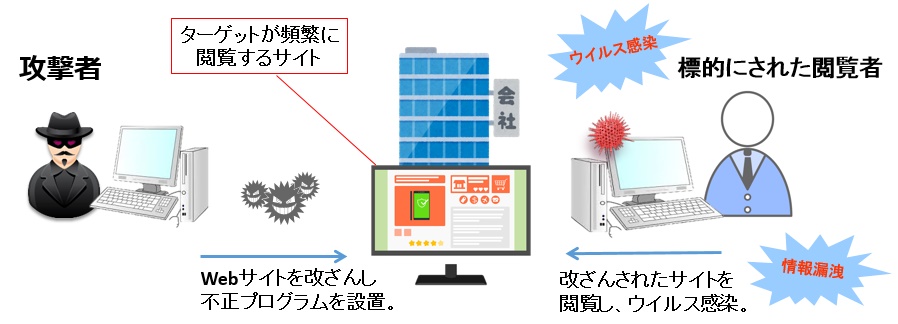

水飲み場型攻撃とは、特定の組織・個人を狙う標的型攻撃の一つです。

ターゲットがよく利用するWebサイトを改ざんし、アクセスした利用者にウイルスなどのマルウェアを導入するよう仕込む手法のことを言います。

攻撃被害にあった場合、遠隔操作によるデータの破壊・改ざんや情報の窃取が行われます。

この事から水飲み場型攻撃は、Webサイト向けの標的型攻撃と位置付けられます。

<図1>水飲み場型攻撃のイメージ図

今回のWeb改ざん被害を受けての対策

Webサイトの改ざん被害は、ここ3年で年間2500件以上の被害が発生しています。特に、Webサイトの改ざん被害は、サイトの管理者側が被害を受けたにも関わらず、サイトへ訪問したユーザに被害を与えてしまうという、まさに「被害者が加害者」になってしまうケースと言えます。

今回の注意喚起を踏まえて、サイトの管理者は以下の点を見直しましょう。

1.Web サイトのトップページに等の身に覚えの無い命令文が書き込まれていないかを確認しましょう。

2.サーバ内に「index_old.php」等の不審なファイルが蔵置されてないかを確認しましょう。

3.定期的に、ウイルス対策ソフトによるチェックを実施しましょう。

4.OSやIIS、Apache 等のミドルウェアを常に最新のバージョンアップを行い、脆弱性を解消しましょう。

5.管理者のWeb サイトへのアクセスを SSHにより実施しましょう。

6.サーバログの点検を定期的に実施しましょう。

7.FTP、telnetポート等を無効化しましょう。